Was Entscheider wissen müssen

Cyberangriffe auf Unternehmen sind eine reale Gefahr, die enorme Schäden mit sich ziehen kann. DDoS-Angriffe, Cyberspionage oder das Abzielen auf Public-Cloud-Infrastrukturen – besonders kleine und mittlere Unternehmen und Kommunen gelten oftmals als leichte Ziele, da Cyberkriminelle insbesondere dort fehlendes Know-how und daraus resultierende unzureichende Sicherheit vermuten. Dabei ist bereits das Wissen um das Risiko der erste Schritt zum wirksamen Schutz, denn darauf aufbauend können die notwendigen Schritte unternommen werden, um potenzielle Einfallstore zu schließen und die eigene IT-Infrastruktur zu schützen.

Insbesondere bei der Entwicklung und Neueinführung einer Software, auf die externe Benutzer Zugriff haben, sollte ein systematischer Sicherheitscheck durchgeführt werden, da sie naturgemäß über das Internet erreichbar und somit stärker exponiert ist. Für Entscheider und Product Owner sollte daher das Thema Sicherheit oberste Priorität haben.

In diesem Beitrag möchten wir nicht nur einen groben Überblick über das Thema Software-Sicherheit, sondern auch praxisnahe Tipps und Hinweise liefern, die dabei helfen Software, IT-Infrastruktur und nicht zuletzt das Unternehmens-Image oder gar das ganze Unternehmen zu schützen.

Die tatsächliche Gefahr von Cyberangriffen

…oder auch: mich trifft das sicher nicht. Oder etwa doch?

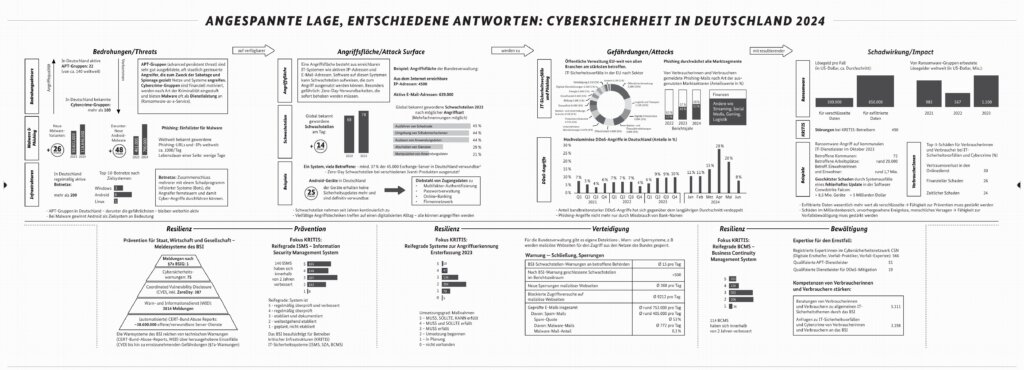

Cyberangriffe sind längst keine Seltenheit mehr, sondern tägliche Realität in der Geschäftswelt. Laut dem Lagebericht des Bundesamtes für Sicherheit in der Informationstechnik (BSI) ist die Gefährdungslage in Deutschland besorgniserregend: „Durch Bedrohungen im Cyberraum entstehen immense Schäden an Wirtschaft, Verwaltung und Gesellschaft.“

Das BSI ruft jedes Unternehmen und jede Behörde, jeden Einzelunternehmer dazu auf, eigene Angriffsflächen zu ermitteln und zu schützen. (Quelle: BSI)

Angriffsflächen, das sind Schwachstellen in der IT-Infrastruktur und in Perimetersystemen (Firewalls, VPNs, Proxyserver etc.). Sollte ein Unternehmen also bereits im 21. Jahrhundert angekommen sein, könnte es spätestens jetzt denkbare Angriffsflächen bieten und sich somit als ein potenzielles Opfer qualifiziert haben.

Beliebte Einfallstore für Cyberkriminelle sind natürlich auch vorhandene Schwachstellen in Soft- und Hardware. Schwachstellen entstehen unter anderem durch Fehler in der Programmierung. Deswegen ist die Schulung der Entwickler:innen und die Sensibilisierung der Teams zum Thema Sicherheit besonders wichtig.

Schwachstellen können aber auch durch fehlkonfigurierte Sicherheitseinstellungen, unsichere Drittanbieter-Bibliotheken oder verwundbare APIs von externen Dienstleistern entstehen. Umfangreiche Prüfungen und regelmäßige Aktualisierungen sind unabdingbar, um Unternehmen vor Schäden zu schützen.

Mögliche Schäden von Cyberangriffen auf Software

Software-Sicherheitslücken sind also diese Schwachstellen, die Angreifer ausnutzen können, um beispielsweise Zugriff auf vertrauliche Daten, geistiges Eigentum oder Unternehmenssysteme zu erhalten.

Ein einziger erfolgreicher Angriff kann massive Folgen haben: finanzielle Verluste, Betriebsunterbrechungen, Rufschädigung und in gravierenden Fällen sogar rechtliche Konsequenzen.

Das allein zeigt deutlich, dass IT-Sicherheit vielmehr ein Business-Thema ist, als nur ein reines Entwicklerproblem. Die gute Nachricht: Die schwere Last des IT-Sicherheitsthemas kann (und sollte) auf mehrere Schultern verteilt werden. IT-Sicherheitsexpert:innen und Entwickler:innen können dabei helfen, Risiken zu minimieren und Software und somit auch das gesamte Geschäft zu schützen.

Wie können wir als Entwickler:innen unterstützen?

Besonders anfällig für Angriffe ist Software, auf die externe Benutzer Zugriff haben – in der Regel klassische webbasierte Anwendungen und Cloud-Services. Sollte also eine Individualsoftware in Planung sein, müssen Sicherheitsanforderungen bereits in den ersten Schritten klar definiert werden.

„Security-Reviews, also Prüfungen der Softwarearchitektur und Schnittstellen auf Schwachstellen in der Grundstruktur, erlauben eine frühzeitige Identifikation grundlegender Fehler im Design, noch bevor die erste Code-Zeile geschrieben ist. Sicherheitsprüfungen sind auch im eigentlichen Entwicklungsprozess fest integriert. Konkret werden beispielsweise Penetrationstests gemacht und Code-Audits durchgeführt.“ – Daniel Hoover, Projektmanager

Eine weitere Maßnahme zur Identifizierung möglicher Einstiegspunkte für Hacker wäre die Durchführung eines sogenannten Penetrationstests. Dabei ist es möglich, nicht nur die eigene IT-Abteilung oder den Software-Entwickler des Vertrauens zu beauftragen, sondern den Penetrationstest vom TÜV durchführen zu lassen.

👉 Lese-Tipp: Wie der TÜV beim Penetrationstest vorgehen kann, haben wir in unserem Newsbeitrag beschrieben: TÜV-geprüfte Sicherheit: Unsere Software besteht umfassenden Penetrationstest

Auch im Nachgang, also nach dem erfolgreichen Release einer Software sollte der Sicherheits-Aspekt weiterhin größte Prio genießen.

Praxisnahe Handlungstipps für Entscheider

Sie planen die Entwicklung einer Software für Ihr Unternehmen und möchten sichergehen, dass die neue Software allen Sicherheitsstandards entspricht? Dann haben wir folgende Tipps!

- Arbeiten Sie mit vertrauenswürdigen Entwicklungspartnern zusammen

- Definieren Sie Sicherheitsanforderungen präzise

- Fragen Sie Entwicklungspartner nach bewährten Prozessen und Sicherheitsstandards

- Fordern Sie regelmäßige Sicherheitsberichte ein

- Etablieren Sie klar definierte Prozesse für den Umgang mit gemeldeten Sicherheitslücken

- Investieren Sie in Schulungen

Software-Sicherheitslücken stellen reale und teure Risiken für Unternehmen dar. Entscheider und Product Owner müssen daher Software-Sicherheit zu einem festen Bestandteil ihrer Strategie machen und eng mit Entwicklern zusammenarbeiten, um potenzielle Gefahren frühzeitig zu erkennen und wirksam zu bekämpfen. Wer frühzeitig handelt, schützt nicht nur sein Unternehmen, sondern reduziert gleichzeitig rechtliche und finanzielle Risiken erheblich.